1. iOS 14.2 어떤 점이 업그레이드가 되었나요?

오디오

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 오디오 파일을 처리하면 임의 코드가 실행될 수 있음

설명: 범위를 벗어난 읽기는 향상된 입력 유효성 확인을 통해 해결되었습니다.

CVE-2020-27910: Ant Security Light-Year Lab의 JunDong Xie 및 XingWei Lin

오디오

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 오디오 파일을 처리하면 임의 코드가 실행될 수 있음

설명: 범위를 벗어난 쓰기는 향상된 입력 유효성 확인을 통해 해결되었습니다.

CVE-2020-27916: Ant Security Light-Year Lab의 JunDong Xie

CallKit

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 사용자가 두 번째 전화를 받았다는 표시 없이 두 통의 전화를 동시에 받을 수 있음

설명: 수신 전화를 처리할 때 문제가 발생했으나 이 문제는 추가적인 상태 확인을 통해 해결되었습니다.

CVE-2020-27925: Nick Tangri

CoreAudio

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 오디오 파일을 처리하면 임의 코드가 실행될 수 있음

설명: 범위를 벗어난 쓰기는 향상된 입력 유효성 확인을 통해 해결되었습니다.

CVE-2020-10017: Trend Micro의 Zero Day Initiative에 참여 중인 Francis, Ant Security Light-Year Lab의 JunDong Xie

CoreAudio

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 오디오 파일을 처리하면 임의 코드가 실행될 수 있음

설명: 범위를 벗어난 읽기는 향상된 입력 유효성 확인을 통해 해결되었습니다.

CVE-2020-27909: Trend Micro의 Zero Day Initiative에 참여 중인 익명의 연구원, Ant Security Light-Year Lab의 JunDong Xie 및 XingWei Lin

충돌 리포터

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 로컬 공격자가 자신의 권한을 높일 수 있음

설명: symlink의 경로 유효성 확인 로직 내에 문제가 발생했으나 이 문제는 향상된 경로 삭제를 통해 해결되었습니다.

CVE-2020-10003: Leviathan의 Tim Michaud(@TimGMichaud)

FontParser

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 서체를 처리하면 임의 코드가 실행될 수 있음. Apple은 이 문제가 실제로 악용되었다는 보고를 받았습니다.

설명: 메모리 손상 문제는 향상된 입력 유효성 확인을 통해 해결되었습니다.

CVE-2020-27930: Google Project Zero

FontParser

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 서체 파일을 처리하면 임의 코드가 실행될 수 있음

설명: 범위를 벗어난 쓰기 문제는 향상된 범위 검사를 통해 해결되었습니다.

CVE-2020-27927: Ant Security Light-Year Lab의 Xingwei Lin

Foundation

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 로컬 사용자가 임의 파일을 읽을 수 있음

설명: 로직 문제는 향상된 상태 관리를 통해 해결되었습니다.

CVE-2020-10002: James Hutchins

ImageIO

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 이미지를 처리하면 임의 코드가 실행될 수 있음

설명: 범위를 벗어난 쓰기는 향상된 입력 유효성 확인을 통해 해결되었습니다.

CVE-2020-27912: Ant Security Light-Year Lab의 Xingwei Lin

IOAcceleratorFamily

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악성 응용 프로그램이 시스템 권한을 사용하여 임의 코드를 실행할 수 있음

설명: 메모리 손상 문제는 향상된 상태 관리를 통해 해결되었습니다.

CVE-2020-27905: Mohamed Ghannam(@_simo36)

커널

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악성 응용 프로그램이 커널 메모리를 공개할 수 있음. Apple은 이 문제가 실제로 악용되었다는 보고를 받았습니다.

설명: 메모리 초기화 문제는 해결되었습니다.

CVE-2020-27950: Google Project Zero

커널

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악성 응용 프로그램이 커널 메모리 레이아웃을 확인할 수 있음

설명: 로직 문제는 향상된 상태 관리를 통해 해결되었습니다.

CVE-2020-9974: Tommy Muir(@Muirey03)

커널

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 응용 프로그램이 커널 권한을 사용하여 임의 코드를 실행할 수 있음

설명: 메모리 손상 문제는 향상된 상태 관리를 통해 해결되었습니다.

CVE-2020-10016: Alex Helie

커널

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악성 응용 프로그램이 커널 권한을 사용하여 임의 코드를 실행할 수 있음. Apple은 이 문제가 실제로 악용되었다는 보고를 받았습니다.

설명: 유형 혼동 문제는 향상된 상태 처리를 통해 해결되었습니다.

CVE-2020-27932: Google Project Zero

키보드

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: iOS 기기에 물리적으로 접근할 수 있는 사람은 인증 없이 저장된 암호에 접근할 수 있음

설명: 인증 문제는 향상된 상태 관리를 통해 해결되었습니다.

CVE-2020-27902: Connor Ford(@connorford2)

libxml2

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 웹 콘텐츠를 처리하면 코드가 실행될 수 있음

설명: use-after-free 문제는 향상된 메모리 관리를 통해 해결되었습니다.

CVE-2020-27917: OSS-Fuzz에서 발견함

libxml2

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 원격 공격자가 응용 프로그램을 예기치 않게 종료하거나 임의 코드를 실행할 수 있음

설명: 정수 오버플로우는 향상된 입력 유효성 확인을 통해 해결되었습니다.

CVE-2020-27911: OSS-Fuzz에서 발견함

libxml2

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 웹 콘텐츠를 처리하면 임의 코드가 실행될 수 있음

설명: use-after-free 문제는 향상된 메모리 관리를 통해 해결되었습니다.

CVE-2020-27926: OSS-Fuzz에서 발견함

로그 기록

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 로컬 공격자가 자신의 권한을 높일 수 있음

설명: 경로 처리 문제는 향상된 유효성 확인을 통해 해결되었습니다.

CVE-2020-10010: Tommy Muir(@Muirey03)

모델 I/O

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 파일을 열면 응용 프로그램이 예기치 않게 종료되거나 임의 코드가 실행될 수 있음

설명: 로직 문제는 향상된 상태 관리를 통해 해결되었습니다.

CVE-2020-10004: Cisco Talos의 Aleksandar Nikolic

모델 I/O

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 USD 파일을 처리하면 응용 프로그램이 예기치 않게 종료되거나 임의 코드가 실행될 수 있음

설명: 범위를 벗어난 읽기는 향상된 입력 유효성 확인을 통해 해결되었습니다.

CVE-2020-13524: Cisco Talos의 Aleksandar Nikolic

모델 I/O

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 USD 파일을 처리하면 응용 프로그램이 예기치 않게 종료되거나 임의 코드가 실행될 수 있음

설명: 범위를 벗어난 읽기는 향상된 범위 검사를 통해 해결되었습니다.

CVE-2020-10011: Cisco Talos의 Aleksandar Nikolic

WebKit

대상: iPhone 6s 및 이후 모델, iPod touch (7th generation), iPad Air 2 및 이후 모델, iPad mini 4 및 이후 모델

영향: 악의적으로 제작된 웹 콘텐츠를 처리하면 임의 코드가 실행될 수 있음

설명: use-after-free 문제는 향상된 메모리 관리를 통해 해결되었습니다.

CVE-2020-27918: 익명의 연구원

2. iPhone, iPad 또는 iPod touch 업데이트하기

컴퓨터를 사용하거나 무선으로 iPhone, iPad 또는 iPod touch를 최신 버전의 iOS 또는 iPadOS로 업데이트하는 방법에 대해 알아봅니다.

무선으로 iPhone, iPad 또는 iPod touch를 최신 버전의 iOS 또는 iPadOS로 업데이트할 수 있습니다.* 기기에서 업데이트를 확인할 수 없는 경우 컴퓨터를 사용하여 직접 업데이트할 수도 있습니다.

업데이트하기 전에

iCloud 또는 컴퓨터를 사용하여 기기를 백업합니다.

무선으로 기기 업데이트하기

업데이트를 사용할 수 있다는 메시지가 표시되면 '지금 설치'를 탭합니다. 다음 단계를 따를 수도 있습니다.

- 기기를 전원에 꽂고 Wi-Fi로 인터넷에 연결합니다.

- 설정 > 일반으로 이동한 다음 '소프트웨어 업데이트'를 탭합니다.

- '다운로드 및 설치'를 탭합니다. 소프트웨어를 업데이트하는 데 공간이 더 필요하므로 앱을 일시적으로 제거하라는 메시지가 나타나면 '계속' 또는 '취소'를 탭합니다. iOS 또는 iPadOS에서는 제거된 앱을 나중에 다시 설치합니다. '취소'를 탭하는 경우 수행할 작업에 대해 알아봅니다.

- 바로 업데이트하려면 '설치'를 탭합니다. 아니면 '나중에'를 탭한 후 '오늘 밤에 설치' 또는 '나중에 다시 알리기'를 선택할 수도 있습니다. '오늘 밤에 설치'를 탭하는 경우 잠자리에 들기 전에 기기를 전원에 꽂아 두기만 하면 됩니다. 그러면 밤사이에 기기가 자동으로 업데이트됩니다.

- 메시지가 나타나면 암호를 입력합니다. 암호를 잊어버린 경우 수행할 작업에 대해 알아봅니다.

무선으로 업데이트할 때 오류가 표시되거나 추가 공간이 필요한 경우

무선으로 기기를 업데이트하려고 할 때 오류 메시지가 표시될 경우 수행할 작업에 대해 알아봅니다. 무선으로 업데이트하기 위해 추가 공간이 필요한 경우 컴퓨터를 사용하여 업데이트하거나 기기에서 직접 콘텐츠를 삭제하면 됩니다. 컴퓨터를 사용한 업데이트와 무선 업데이트 모두 업데이트가 완료된 후에는 기기에 동일한 용량의 여유 공간이 확보됩니다.

일부 소프트웨어의 경우 무선으로 업데이트할 수 없습니다. VPN 또는 프록시 연결로 인해 기기가 업데이트 서버에 접속하지 못할 수 있습니다.

자동 업데이트 사용자화하기

iOS 12 및 이후 버전이나 iPadOS에서는 기기가 충전되는 동안 밤새 자동으로 기기를 업데이트할 수 있습니다. 자동 업데이트를 켜려면 설정 > 일반 > 소프트웨어 업데이트 > 자동 업데이트 사용자화로 이동한 다음 'iOS 업데이트 설치'를 켭니다. 이 기능을 켜면 기기가 최신 버전의 iOS 또는 iPadOS로 자동 업데이트됩니다. 일부 업데이트는 수동으로 설치해야 할 수도 있습니다.

iOS 13.6 또는 iPadOS에서는 소프트웨어 업데이트가 자동으로 다운로드되지 않도록 선택할 수 있습니다. 설정 > 일반 > 소프트웨어 업데이트 > 자동 업데이트 사용자화로 이동한 다음 'iOS 업데이트 다운로드'를 끕니다.

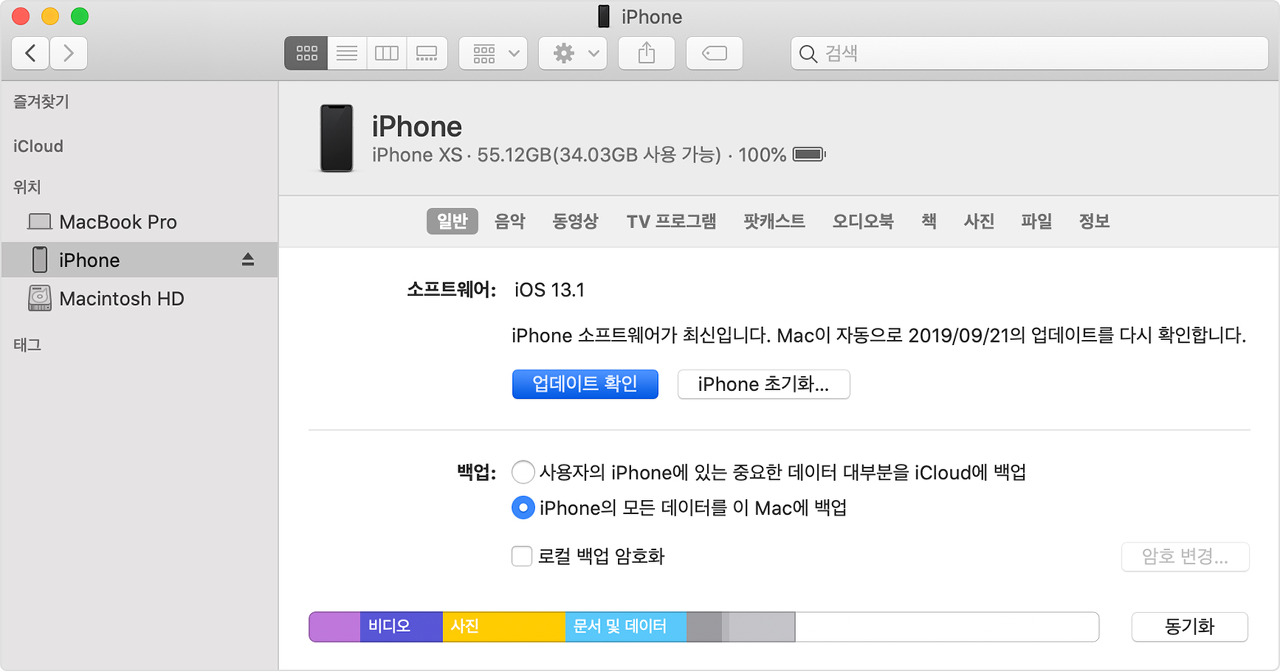

컴퓨터를 사용하여 기기 업데이트하기

기기에서 무선으로 업데이트할 수 없는 경우 신뢰할 수 있는 컴퓨터를 사용하여 직접 업데이트할 수 있습니다. 업데이트할 기기의 개인용 핫스팟을 사용하여 컴퓨터를 인터넷에 연결한 경우, 업데이트하기 전에 컴퓨터를 다른 Wi-Fi 또는 이더넷 네트워크에 연결합니다.

- macOS Catalina 10.15이 설치된 Mac에서 Finder를 엽니다. macOS Mojave 10.14 및 이전 버전이 설치된 Mac이나 PC에서는 iTunes를 엽니다.

- 기기를 컴퓨터에 연결합니다.

- 컴퓨터에서 기기를 찾습니다.

- '일반' 또는 '설정'을 클릭한 다음 '업데이트 확인'을 클릭합니다.

- '다운로드 및 업데이트'를 클릭합니다.

- 메시지가 나타나면 암호를 입력합니다. 암호를 잊어버린 경우 수행할 작업에 대해 알아봅니다.

컴퓨터에 오류 메시지가 표시되거나 업데이트하기 위해 추가 공간이 필요한 경우

컴퓨터를 사용하여 기기를 업데이트하는 중에 오류 메시지가 표시되는 경우 도움말을 얻습니다. 업데이트하기 위해 추가 공간이 필요한 경우 기기에서 직접 콘텐츠를 삭제하면 됩니다.

* 최신 버전의 iOS 또는 iPadOS 소프트웨어로 업그레이드하면 최신 기능, 보안 업데이트 및 버그 수정이 제공됩니다. 기기 또는 지역에 따라 사용 가능한 기능이 다를 수 있습니다. 배터리 성능 및 시스템 성능은 네트워크 연결 상태, 개별 사용 방식 등 다양한 요인에 영향을 받을 수 있으므로 실제 결과와 다를 수 있습니다.

출처 : 아이폰 공식 홈페이지 고객센터 [https://support.apple.com/ko-kr/HT204204]

'생활정보리뷰 > 스마트기기' 카테고리의 다른 글

| 갤럭시 A42 5G, 화면 캡처 방법 (0) | 2021.05.13 |

|---|---|

| 갤럭시 S21/S21+/S21 Ultra, S펜을 지원여부 안내 (0) | 2021.05.13 |

| 아이폰 비활성화 푸는 법/iPhone의 암호잊음, iPhone 비활성화 상태 (0) | 2020.11.17 |

| HP 노트북 Windows Update시 실패 했을때 조치법 (0) | 2020.09.05 |

댓글